Ocieplenie nie spowolniło

5 czerwca 2015, 12:04Najnowsze analizy danych zgromadzonych przez NOAA (Narodowa Administracja Oceaniczna i Atmosferyczna) wskazują, że nie jest prawdą, jakoby globalne ocieplenie spowolniło. IPCC nie miało zatem racji pisząc w 2013 roku w swoim raporcie, że od początku wieku obserwujemy spowolnienie tempa ocieplenia.

Genom mikroorganizmów i badania krwi pozwolą na zdiagnozowanie nowotworu?

24 marca 2020, 10:13W 2017 roku Gregory Poore przeczytał w Science artykuł, którego autorzy opisywali mikroorganizmy obecne u pacjentów z nowotworami trzustki i informowali, że mikroorganizmy te rozkładają lek powszechnie stosowany przy leczeniu tego rodzaju nowotworu. Młodego naukowca zaintrygował wówczas pomysł, że wirusy i bakterie mogą mieć większy niż się sądzi udział w rozwoju nowotworów.

Przełomowe "pamięci macierzowe"?

20 marca 2008, 11:30Kalifornijska firma Nanochip Inc. ogłosiła, że dokonała przełomu w rozwijanej przez siebie od 12 lat technologii "pamięci macierzowej". To technologia, która nie jest zależna od Prawa Moore'a - mówi Gordon Knight, dyrektor Nanochipa.

Fujifilm opracowuje nową technikę zapisu danych

14 listopada 2012, 10:25Fujifilm Corp. opracowało technologię zapisu danych na nośnikach optycznych, która wykorzystuje zjawisko jednoczesnej absorpcji dwóch fotonów przez molekułę. Polega ono na absorpcji dwóch fotonów o identycznej lub różnych częstotliwościach. Ich absorpcja prowadzi do wejścia molekuły na wyższy poziom energetyczny

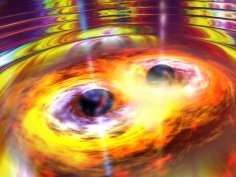

Fale grawitacyjne zarejestrowane po raz trzeci! Odkrycie potwierdza istnienie nowej populacji czarnych dziur

2 czerwca 2017, 12:42O trzeciej już bezpośredniej detekcji fal grawitacyjnych donosi konsorcjum badawcze skupione wokół eksperymentu Advanced LIGO, w którym uczestniczą także naukowcy z NCBJ. Zarejestrowane fale powstały w wyniku zlewania się dwóch czarnych dziur i połączenia się ich w jedną większą wirującą czarną dziurę.

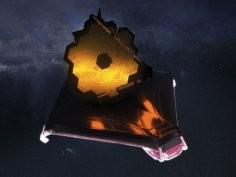

NASA zapowiada pierwsze zdjęcia z Teleskopu Webba

3 czerwca 2022, 08:58NASA zapowiedziała, że pierwsze kolorowe zdjęcia z Teleskopu Webba opublikuje 12 lipca. Jednocześnie upublicznione zostaną dane spektroskopowe. Teleskop Kosmiczny Jamesa Webba to największe i najbardziej złożone obserwatorium, jakie człowiek wysłał w przestrzeń kosmiczną. Od sześciu miesięcy urządzenie jest przygotowywane do rozpoczęcia badań naukowych.

Laserem przez powietrze

29 października 2009, 11:34Zespół z Laboratorium Badawczego Sił Powietrznych Stanów Zjednoczonych prowadzi zaawansowane badania nad bezprzewodowym przesyłaniem kwantowych informacji zakodowanych w świetle lasera. Opracowany przez uczonych system umożliwia szybkie przesłanie danych na odległość kilkudziesięciu kilometrów.

NOAA chce udostępnić wszystkie dane

26 lutego 2014, 10:32Każdego roku amerykańska Narodowa Administracja Oceaniczna i Atmosferyczna (NOAA) zbiera około 30 petabajtów danych dotyczących środowiska naturalnego. Pochodzą one z bardzo różnych źródeł – od satelitów po czujniki umieszczone w oceanach. Jednak tylko około 10% tych danych jest publicznie dostępnych. NOAA chciałaby to zmienić

Apple załata dziurę wykorzystaną przez FBI

14 czerwca 2018, 08:46Apple zamknie lukę, która pozwala organom ścigania na zdobycie informacji osobistych z zablokowanego iPhone'a. Dziura zostanie załatana wraz z najbliższą aktualizacją iOS-a.

Wirus grypy czy SARS-Cov-2 mogą rozbudzić uśpione komórki nowotworowe w płucach

5 sierpnia 2025, 08:14Naukowcy znaleźli pierwsze bezpośrednie dowody wskazujące, że wirusy dróg oddechowych, takie jak SARS-CoV-2 czy wirus grypy, mogą obudzić uśpione komórki raka piersi i doprowadzić do pojawienia się przerzutów. Wyniki przeprowadzonych na myszach badań znajdują poparcie w obserwacjach, z których wynika, że u osób chorujących na raka piersi częściej pojawiały się przerzuty i częściej osoby takie umierały, jeśli zaraziły się SARS-CoV-2. Z naszych badań wynika, że osoby, które chorowały na nowotwory, mogą odnieść korzyści z działań zapobiegających zarażeniem wirusami dróg oddechowych, np. poprzez szczepienie się i przedyskutowanie z lekarzem innych metod ochrony, mówi współautor badań, profesor Juli Aguirre-Ghiso z Albert Einstein College of Medicine.